Key words

IoT security, context-aware detection, Markov chain, hidden Markov model

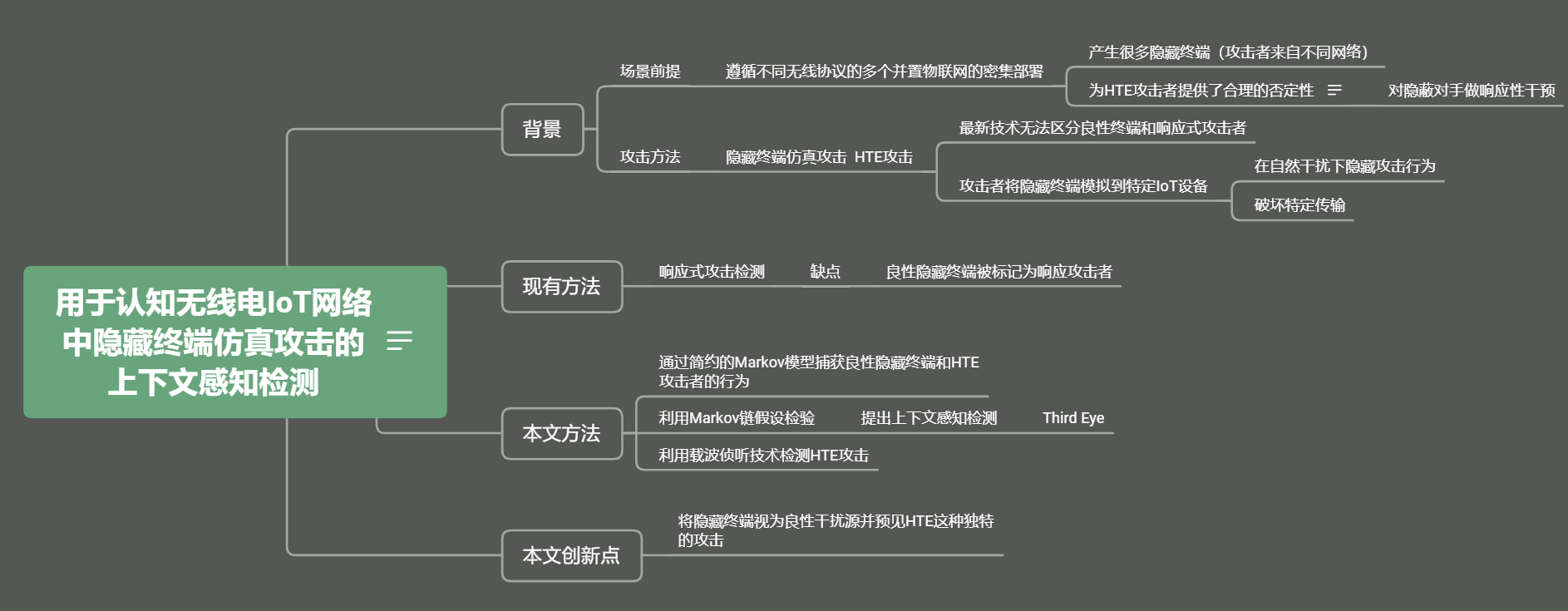

Structure

- IoT Internet of Things 物联网

- 认知无线电 Cognitive Radio

- 具有学习能力,能与周围环境交互信息,以感知和利用在该空间的可用频谱,并限制和降低冲突的发生。

- hidden terminal emulation 隐藏终端仿真

HTE 攻击

方法概要:攻击者利用天线辐射方向图来模拟隐藏终端(位置伪造攻击的一种形式)。

攻击前提:在先前的工作中,位置伪造被认为是一个本地化问题,锚设备(专门用于定位任何设备的设备)在检测位置伪造攻击中起着重要的作用。但是在大多数物联网应用中,物联网设备不可能配备复杂的本地化功能,在密集的IoT网络中部署锚设备也不现实。因此,在密集的物联网场景中,现成的位置欺骗检测方法不适用。

攻击过程:

- 攻击者通过wardriving等现有技术获取IoT设备的位置(角度、距离等)

- 然后根据攻击者的目标或者物理限制,攻击者可能会尝试将其作为被攻击者的所有邻居或者选定邻居的隐藏终端

- HTE攻击者在此阶段的主要任务是成功模拟受害者附近的隐藏终端的辐射特性。

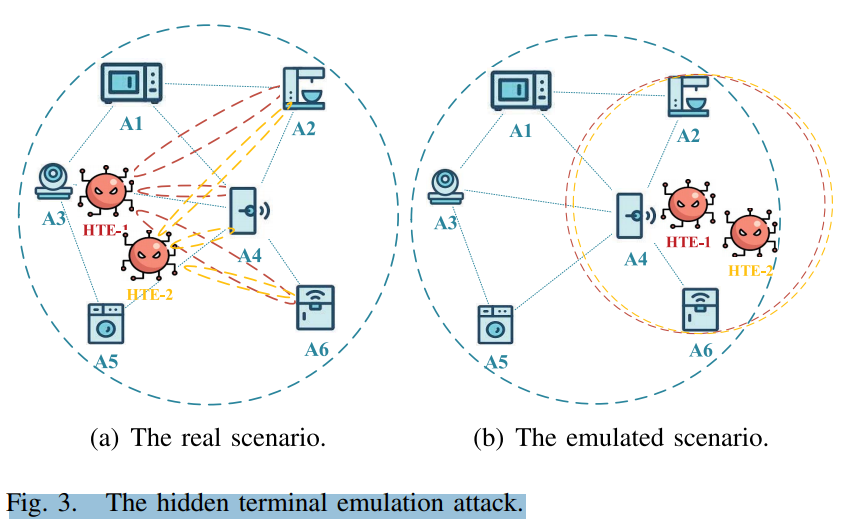

图a中,攻击者试图将自己伪装成节点A1,A3,A5的隐藏终端,它们只对A2,A4,A6传输。天线的智能利用使攻击者能够仿真不同的物理场景,如图b,即仿真阶段。

在此阶段,HTE攻击者继续通过宽带感知来感测工作频带,并分别嗅探发往或发自受害节点的RTS和CTS消息的频带。它试图故意干扰从节点A1,A3和A5发送到受害节点(即A4)的传输。但是,干扰率的选择取决于攻击者的策略。它可能会干扰每次传输,随机干扰或在良性或恶意行为之间采取间歇性策略。在本文中,我们讨论了这些不同的攻击策略,以及它们针对上下文感知的HTE检测方法保持免疫力的能力。这种检测技术将创建一个上下文模型,以区分良性和恶意行为。因此,攻击者将尝试紧密模仿良性模型的行为,以使其未被检测到,但保持其攻击性能。我们认为攻击者(即HTE-1)采取了一种微妙的随机方法,即通过与其自身网络(即HTE-2)中的邻居继续进行常规通信,将其伪装成合法节点,并且攻击者会智能地干扰仅在攻击者闲置时(即未与HTE-2通信)接收受害者的信息。因此,与常规的反应式干扰攻击相比,它提供了不同的检测挑战。

- 攻击结果:干扰特定的传输

Reference

https://ieeexplore.ieee.org/document/8964452

Oth

针对移动终端的攻击方式

- 中间人攻击拦截网络流量

- 通过操作系统的安全漏洞或者硬件漏洞进行攻击

在应用中植入恶意代码

- BOptions sideloading技术

- BOption侧载机制

- 其他参考

- 向合法应用程序中添加恶意代码,目的是在应用程序中注入动态库。

- 这些插入应用程序的恶意代码能够收集并盗窃设备中的信息,如电话号码、序列号、位置、联系人、用户照片、短信、邮件、WhatsApp聊天消息等,攻击者可以利用这些信息要挟受害者或实施另外的攻击。

- 在设备上安装附加证书以允许远程管理操作的过程中可能会导致潜在的恶意活动。

- BOptions sideloading技术

针对电源的Bad Power攻击

针对PC系统

- 针对打印机的APT攻击

- 打印机APT攻击 通过LDAP提取Windows Active Directory的证书或者滥用“扫描文件”和“扫描电子邮件”功能